Integración de ruteadores WiFi legados a un sistema de autenticación de usuarios basado en servidores de directorio o LDAP.

Integration of legacy WiFi routers into a user authentication system based on directory servers.

Manuel José Linares Alvaro(1)

Alain Lamadrid Vallina(2)

Angel Luis Mercado Ollarzabal(3)

Martha Lorena Mendoza Navarrete(4)

Ligia Vanessa Sánchez Parrales(5)

(1) Universidad de Granma, Bayamo, Cuba. email: cheche@udg.co.cu.

ORCID: https://orcid.org/0000-0002-1185-7822

(2) Ministerio de Edicación Superior. La Habana, Cuba. email: lamadrid@mes.edu.cu.

ORCID: https://orcid.org/0000-0003-3036-5265

(3) Universidad de Granma, Bayamo, Cuba. email: angelluis@udg.co.cu

ORCID: https://orcid.org/0000-0002-3012-6689

(4) Universidad Laica Eloy Alfaro de Manabí. Email: martha.mendoza@uleam.edu.ec

ORCID: https://orcid.org/0000-0001-9135-5963

(5) Instituto Superior Tecnológico Portoviejo, Ecuador. email: ligia@live.com

ORCID: https://orcid.org/0000-0002-1719-8944

Contacto: cheche@udg.co.cu

Artículo recibido: 28/enero/2025. Aprobado: 22/abril/2025

Resumen.

La Universidad de Granma, al igual muchos centros de Educación Superior, empresas y entidades radicadas en Cuba, no disponen de soluciones integrales para para brindar acceso inalámbrico a sus usuarios mediante redes WiFi construidas a partir de Puntos de Acceso manejados por un controlador central, es por ello que se han construido soluciones de acceso con equipos individuales; cuya obsolescencia tecnológica se muestra entre otros aspectos, en las limitadas o nulas opciones para la autenticación de los usuarios, la interacción con servicios LDAP y la compatibilidad con portales captivos. A lo largo de este trabajo, se concibe la integración de la red WiFi construida con dispositivos legados; a un entorno corporativo más actual (empleando el sistema de autenticación existente), extendiendo así, el tiempo de vida y explotación de estos dispositivos disponibles en la universidad. El desarrollo incluye la integración de un sistema de autenticación con FreeRadius al directorio activo: la implementación de un portal captivo y el diseño de una aplicación web para facilitar la supervisión segura, consistente y centralizada, de los usuarios autenticados a través de la red WiFi. Como resultado y conclusión de este trabajo, se cuenta con la implementación de dicha solución en la Universidad de Granma; lo cual ha significado un avance importante en la extensión de acceso de forma segura, a los contenidos y servicios en el campus universitario, empleando la creciente demanda de uso de la red inalámbrica.

Palabras clave: autenticación de usuarios, integración con ldap, radius, redes wifi.

Abstract.

The University of Granma, like many higher education centers, companies, and organizations based in Cuba, lacks comprehensive solutions for providing wireless access to its users through Wi-Fi networks built from Access Points managed by a central controller. Therefore, access solutions have been built with individual devices. Their technological obsolescence is reflected, among other aspects, in the limited or nonexistent options for user authentication, interaction with LDAP services, and compatibility with captive portals. Throughout this work, the integration of the Wi-Fi network built with legacy devices into a more modern corporate environment (using the existing authentication system) is envisioned, thus extending the lifespan and operational life of these devices available at the university. The development includes the integration of a FreeRadius authentication system into the active directory, the implementation of a captive portal, and the design of a web application to facilitate secure, consistent, and centralized monitoring of authenticated users through the Wi-Fi network. As a result of this work, this solution has been implemented at the University of Granma. This has represented a significant advance in expanding secure access to content and services on the university campus, taking advantage of the growing demand for wireless network use.

Keywords: user authentication, ldap integration, radius, wifi networks.

Introducción.

La red de la Universidad de Granma (UdG) presta numerosos servicios a estudiantes, profesores, investigadores y trabajadores de la institución; entre los más demandados se pueden mencionar el acceso a servicios a redes públicas (acceso y navegación en Internet) y privadas, correo electrónico, mensajería instantánea, acceso a sistemas de publicación online, almacenamiento de información en la nube local, empleo y acceso a entornos virtuales de aprendizaje, sistemas para videoconferencias, entre otros; así mismo, brinda la posibilidad de acceder a los servicios antes mencionados mediante dispositivos móviles empleando conexiones WiFi, lo que facilita la conexión en cualquier parte de las instituciones de sus diferentes sedes.

Actualmente, tanto en la UdG, como en otros centros de Educación Superior cubanos e incluso, en otras entidades, instituciones o empresas de este país, se ha diseñado un sistema de autenticación de usuarios centralizado, que generalmente se basa en Active Directory, pero también resulta común encontrar instituciones con OpenLDAP, Samba 4, e incluso, alguna que otra emplea el OpenLDAP que proveen las diferentes versiones del sistema de correos Zimbra; también es preciso señalar que en estos momentos, existe una considerable cantidad de ruteadores WiFi que a pesar de no resultar muy nuevos y encontrarse en óptimas condiciones de explotación, perfecto estado técnico y poseer aún un rendimiento aceptable, poseen prestaciones de manejo de usuarios muy reducidas, pues las posibilidades de autenticación de usuarios empleando sistemas externos resultan limitadas y en muchas ocasiones se limitan a procesos locales con varios niveles de seguridad o el empleo de servidores de autenticación basados en RADIUS, lo cual ha conducido a que la mayoría de estos dispositivos, se encuentren subutilizados en el mejor de los casos, pues la totalidad de éstos, se han dejado de explotar. También sucede que muchos de estos equipos carecen de la posibilidad de instalarles algún firmware avanzado como los de OpenWRT, de manera que se puedan mejorar sus potencialidades y prestaciones.

Partiendo de la situación descrita con anterioridad, surgió la idea de buscar una modo de integrar estos dispositivos legados y en algunos casos desechados, a los variados entornos de autenticación de usuarios empleados en diferentes entidades del país, especialmente el de la UdG, de manera tal que se pudiera lograr un proceso centralizado, y el empleo un portal captivo, de manera que se integrara el proceso de autenticación de la redes inalámbricas al sistema de autenticación centralizado de la institución, lo cual conduciría, por una parte a una mejor y más efectiva gestión de los usuarios, y por otra, se anularía la complejidad que surge para los usuarios a la hora de tener que poseer y recordar varias cuentas y contraseñas, incluso, para el mismo servicio si el acceso llegara a producirse desde diferentes ubicaciones; tampoco puede dejar de mencionarse el hecho de la mejora significativa de la cobertura de la red WiFi de esta institución por el incremento de la cantidad de áreas con cobertura inalámbrica.

Además de lo descrito anteriormente, en el centro de datos de la Universidad de Granma siempre se ha mantenido en explotación un conjunto de herramientas de seguridad para chequear el comportamiento de la red informática, controlar los servicios que presta y estudiar sus registros. La seguridad incluye varios aspectos importantes cómo el control de quiénes acceden a la red (Authentication), a qué servicios (Authorization) y por qué tiempo (Accounting) (AAA), es por ello que la propuesta debería incluir adicionalmente, alguna herramienta que facilitara el acceso de manera fácil, sencilla y desde cualquier lugar, de información relacionada con el uso por parte de los usuarios del servicio de acceso a redes a través de las WiFi.

De acuerdo a lo expuesto anteriormente, y teniendo en cuenta que la conectividad ha adquirido actualmente un papel crucial en distintos sectores de la sociedad y las empresas, pues ha posibilitado llevar a cabo una amplia gama de actividades, todo de manera rápida y sencilla (Aldana y Colaboradores, 2024), se puede entonces mencionar que el problema consistió, en la necesidad de un conjunto de acciones que, por una parte, integren los procesos de autenticación de los dispositivos WiFi legados, a los sistemas de directorios de usuarios más utilizados en la actualidad (tales como Active Direcory, OpenLdap, Samba 4, etc), de manera que se facilite todo el proceso de autenticación de los usuarios, y por otra, el desarrollo de un sistema que fuera capaz de organizar la información de los registros generados por los usuarios que usan redes WiFi, de manera que se facilite los procesos de interpretación, seguimiento, y la posterior toma de decisiones.

En correspondencia con el problema planteado se formula como objetivo de la investigación la creación de un sistema que permita integrar los dispositivos WiFi legados, al sistema de autenticación de usuarios centralizado de la UdG, mediante el empleo de un portal captivo y la inclusión de un sistema de gestión capaz de brindar información clara, precisa mediante una interfaz web y en tiempo real del uso de este por parte de los usuarios, buscando siempre la posibilidad de que esta vía resulte de utilidad en otras entidades con una situación similar.

Materiales y métodos. Construcción de la solución propuesta.

Esta investigación contó con dos fases: una primera que consistió en el diseño y puesta en marcha del sistema para la autenticación de los usuarios que accederían a la red WiFi, autenticándose contra el sistema de autenticación centralizado de la UdG y una segunda para la implementación del sistema de gestión y monitoreo de este servicio.

Diseño y puesta en marcha del sistema para la autenticación de los usuarios que accederían a la red a través de los ruteadores WiFi.

La idea principal de esta fase de la investigación consistió en implementar un servidor basado en alguna variante de RADIUS capaz de desempeñarse como un framework intermedio entre el Active Directory y un portal captivo con los equipos WiFi, esto se concibió de manera tal que estos últimos funcionaran como simples switchs inalámbricos, y el proceso de autenticación se realizara de manera centralizada en una PC - router con linux, el cual alojaría a la vez el portal captivo antes mencionado, capaz autenticar contra un servidor RADIUS y este a la vez, contra el Active Directory de la UdG.

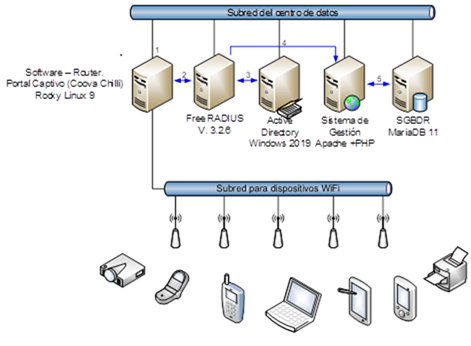

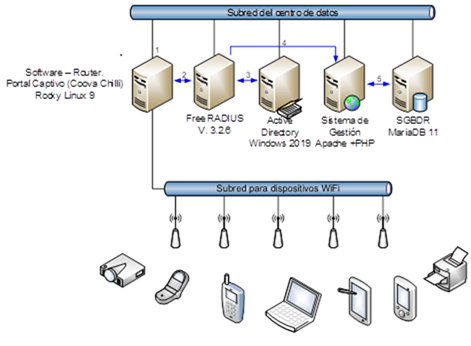

La figura 1 muestra la estructura creada para la solución propuesta, donde se destaca lo siguiente:

Los ruteadores funcionan como switchs inalámbricos, solo para el transporte de datos, ni siquiera realizan funciones a nivel de la capa 2 de la red.

Se creó una subred a través de una VLAN, de manera tal que ésta se conecta a un router-software basado en Rocky Linux 9, con IPTables, IPset y TC (Traffic-Shape). Este host es la puerta de enlace de la subred de los dispositivos inalámbricos y en éste se encuentra alojado el portal captivo.

Al conectarse cualquier usuario a la red inalámbrica, la interfaz de autenticación del portal captivo que se encuentra alojada en la puerta de enlace de la red de los dispositivos WiFi (el router software antes mencionado), debe abrir automáticamente en el dispositivo conectado, se introducen las credenciales y son enviadas al FreeRadius, y este último las autentica empleado el directorio activo.

El software con que se implementó el portal captivo (Coova Chilli), se encarga de las asignaciones de red a los usuarios y de los procesos de autoconfiguración.

Figura 1. Estructura de la propuesta creada para la autenticación de usuarios en las redes WiFi en la Universidad de Granma.

En un primer momento surgió la idea de emplear la implementación de RADIUS de Active Directory, sin embargo, surgieron ciertos motivos que condujeron a desechar ésta idea: por una parte, esta variante de RADIUS es bastante limitada a la hora de controlar ciertas condiciones de acceso para los usuarios, como los horarios de acceso, volumen máximo de tráfico a permitir, tiempo de conexión, dirección ethernet e incluso, número EMAI de los dispositivos que solicitan conexión, etc; y por otra, se deseaba crear algo versátil y universal, no solo funcional para las condiciones existentes en la UdG, sino, algo que se adaptara a otros sistemas de gestión y autenticación de usuarios como OpenLdap, Samba 4, etc, existentes en otras entidades cubanas, centros de Educación Superior, etc.

A pesar de existir varias implementaciones de RADIUS en la actualidad, se eligió FreeRadius, pues el mismo posee características que condicionaron esta preferencia:

Software libre y de código abierto, lo que facilita su empleo sin pagos adicionales y la posibilidad de programación de módulos o plugins adicionales, de acuerdo a las necesidades específicas de cada entidad.

Cuenta con varios plugins fácilmente configurables, como el empleado para su integración contra cualquier servidor LDAP.

Es un sistema altamente configurable y maleable, que brinda gran cantidad de opciones, y se integra a una enorme cantidad de sistemas de autenticación de usuarios.

Es capaz de generar gran cantidad de información de registro de los usuarios, extremadamente útil a la hora de monitorear la explotación del sistema, sus requerimientos y el uso que los usuarios hacen del servicio para la posterior toma de decisiones.

Un sistema estable, ampliamente documentado y muy utilizado a nivel mundial. (Quiroz, y colaboradores, 2022), (Tanembaum, 2003).

Modificación de los encaminamientos de la red.

Resulta oportuno señalar que el antes mencionado router-firewall, basado en Linux, no realiza exclusivamente las funciones relacionadas con el acceso a redes WiFi en la UdG, mucho menos se creó con esta finalidad, sino, que funciona como un dispositivo que interconecta la mayoría de las redes locales y remotas que forman toda la red de la Universidad de Granma, y no resultaba conveniente hacer los procesos de traducción de las direcciones provenientes de la red WiFi (NAT) en este mismo dispositivo, puesto que, por una parte, esto habría implicado una carga de trabajo adicional para este equipo y por otra, las normas y leyes cubanas exigen almacenar los registros de accesos a redes públicas, por un período de tiempo superior a seis (6) meses y la cantidad de registros generados cuando se realiza traducción de direcciones de red (NAT), con IPTables como el empleado en este dispositivo, son abundantes, ocupan un espacio considerable y la interpretación de esta clase de registros, resulta bastante compleja y difícil, es por ello que se impuso el empleo de un segundo router basado en Kerio Control, pues la institución cuenta con una licencia para el uso de este sistema, y el mismo resulta ser muy configurable, se maneja a través de una interfaz web, y proporciona registros a través de esta misma interface, fáciles de interpretar, analizar, realizar búsquedas basadas en determinados criterios, etc.

Esto condujo al empleo de un típico encaminamiento por origen, de manera que todo el tráfico entrante al router – firewall con Linux proveniente de la red de los dispositivos inalámbricos, fuera reenviado al host que se encargaría de hacer la traducción de direcciones (router – firewall Kerio). Esto se logró utilizando una segunda tabla de rutas que se consulta exclusivamente para el tráfico proveniente de la red de dispositivos inalámbricos y reenvía éste al host “Kerio Control”. (Figura 2)

Figura 2. Encaminamientos por origen en el PC-Router de todo el tráfico proveniente de los dispositivos conectados mediante la red WiFi

Este router es el encargado de recibir todo el tráfico desde y hacia la red WiFi, realizando la correspondiente traducción de direcciones (NAT), además, realiza los controles de ancho de banda a emplear por cada usuario, detección de posibles ataques, presencia de software malignos y el filtrado para el acceso a determinados sitios y servicios de la red pública.

Segunda fase de la investigación: implementación del sistema de gestión y monitoreo para el servicio de autenticación de usuarios en la WiFi.

Se aspiraba a que el sistema de autenticación resultara completamente independiente al de gestión; de manera tal que si el segundo fallaba, por errores o dificultades en cualquiera de sus componentes (servidor de bases de datos, tareas programadas, fallos generales, etc), no se afectaran los procesos de autenticación para el acceso a la WiFi; partiendo de este criterio, se concibió que el sistema de autenticación basado en FreeRADIUS, generara los registros en forma de archivos de texto y el sistema de gestión se limitara a leerlos para su procesamiento.

Con respecto a lo antes mencionado resulta oportuno señalar que actualmente existen sistemas como DaloRadius y otros, basados en FreeRadius, capaces de realizar la gestión de este servicio, sin embargo, todos incumplían con las expectativas establecidas, pues, para su normal funcionamiento exigen en su totalidad un servidor operativo de bases de datos, incluso se comprobó que en todos los casos cualquier fallo en el servicio de la base de datos, conducía a la automática detención del sistema de autenticación (FreeRadius).

El sistema fue diseñado para facilitar la gestión de la información generada por el servidor RADIUS en el Centro de Datos de la Universidad de Granma, de forma dinámica y agradable al usuario. Para el diseño de la aplicación se realizó una maqueta de una estructura que debía presentar una cabecera en la parte superior para mostrar el nombre del sistema y el enlace de cierre de sesión; además, debería existir un panel izquierdo con un menú para el acceso a las diferentes funcionalidades. En el área central se muestran los elementos visuales de la historia de usuario en ejecución, ya sean gráficos, tablas e imágenes. (Figura 3)

La base de datos se diseñó de manera que estuviera compuesta por 9 tablas y normalizada en tercera forma normal, los nombres de tablas y campos se escriben en minúscula, idioma inglés, y se usa guión bajo para separar las palabras en caso necesario. Las claves primarias por lo general se nombrarán id, y los nombres de los campos claves foráneas se forman por el nombre de la tabla de referencia con el sufijo id.

Figura 3. Diseño básico de la interfaz principal del sistema.

Arquitectura del sistema.

La arquitectura del sistema se basa fundamentalmente en el patrón MVC soportado por el framework CodeIgniter. El usuario envía una petición al Controlador, y este le solicita al Modelo los datos; el modelo le devuelve los datos al controlador, el cual selecciona una vista; se devuelve la vista seleccionada al controlador y este devuelve una vista al usuario que carga los datos del modelo seleccionado.

Resultados y discusión.

Actualmente, como resultado de este trabajo, existen más de 20 áreas de la UdG que poseen cobertura WiFi, gracias al empleo de dispositivos legados, que anteriormente, se encontraban en desuso. Esta propuesta también se está empleando en varias universidades cubanas y algunas instituciones de la provincia Granma, como son las oficinas del Ministerio de la Agricultura (MinAgri), el Ministerio del Azúcar (MinAz), y el Ministerio de Cultura de la provincia Granma.

El proceso resulta extremadamente sencillo para los usuarios finales que emplean las redes inalámbricas: Conectarse a la WiFi desde el dispositivo móvil, automáticamente abre el portal captivo, donde tienen que escribir sus credenciales de usuario en el dominio de Active Directory (udg.co.cu) , y ya tienen acceso transparente a redes externas y locales.

La implementación del producto informático generado ha beneficiado a la entidad, pues se mejora el proceso de gestión del servicio de autenticación de usuarios a través de un servidor RADIUS. Con el uso de la aplicación de gestión se facilita el monitoreo de dicho proceso, lo que significa mayor agilidad en el trabajo y la reducción de las posibilidades de cometer errores durante el análisis de los datos. Estos resultados coinciden con los alcanzados por Pérez-Vázquez (2012), en una investigación similar, afirma que su propuesta incrementa la calidad del servicio, la seguridad de los usuarios, el ahorro energético y conduce a nuevas facilidades de comunicación. También alcanzaron resultados similares Quishpi-Lucero y colaboradores (2024), al destacar la necesidad de la seguridad en las redes WiFi a través del empleo de herramientas de gestión y monitoreo de las mismas.

Detallando lo antes mencionado, se puede plantear que el nuevo software conduce a una mayor estabilidad del servicio de autenticación, pues a partir del momento de la puesta en marcha del sistema, se tiene un control permanente del normal funcionamiento de todo el proceso, lo cual conduce de manera indudable a que mejore la estabilidad del mismo, al facilitar la reducción a valores mínimos de tiempos de respuesta ante interrupciones no planificadas. Se tiene un mejor control sobre el empleo que dan los usuarios cuando acceden a la red a través dispositivos móviles, pues se pueden conocer parámetros, como tiempo de conexión, tráfico generado, intentos de conexiones fallidas, entre otros; a partir del momento en que se implementó esta herramienta, es posible generar con extrema facilidad informes con formatos compatibles con Excel o documentos portables (pdf) a partir de la información organizada, y con toda la información que genera la nueva plataforma, se condiciona una adecuada planificación sobre las necesidades de crecimiento tanto mediatas inmediatas de los servicios de accesos remotos y acceso por redes inalámbrica desde dispositivos portátiles.

Finalmente, este software también es una herramienta que contribuye a la seguridad, pues con la información que suministra, se pueden detectar indicios de posibles ataques, por ejemplo, cuando existen muchos intentos fallidos por parte de un usuario para conectarse, o cuando se detecta un tráfico excesivo a anormal desde un dispositivo conectado, lo cual pudiera revelar un posible ataque por fuerza bruta, o un dispositivo contaminado con algún tipo de malware. (Adail, 2017).

Conclusiones.

Actualmente, gracias al empleo de ruteadores WiFi legados, se ha incrementado en un 40% la cantidad de áreas con cobertura para el acceso a la red a través de dispositivos móviles.

El Departamento de Redes de la Universidad de Granma cuenta actualmente con un sistema informático (FreeRadiusLog) que favorece los procesos de chequeo y seguimiento del servicio de autenticación de los usuarios que acceden por las redes inalámbricas, esta herramienta permitirá por un lado, un mejor control del empleo que se le da a los servicios de accesos remotos y conexiones inalámbricas por parte de los usuarios, pues permitirá conocer con certeza detalles estadísticos importantes relacionados con el uso real que dan los éstos a los servicios antes mencionados, y por otro facilitará la emisión de informes relacionados con los usuarios o el servicio para la toma de decisiones.

Ambos sistemas garantizarán una mejor calidad del servicio, pues, por una parte, hay un incremento significativo de áreas con cobertura para la red WiFi, y por otra, al tenerse una aplicación capaz de monitorear el funcionamiento del mismo, resultará inevitable que mejoren tanto la estabilidad como la eficiencia del servicio prestado.

Bibliografías.

Abrahamsson, P., Salo, O., Ronkainen, J., y Warsta, J. (2017). Agile software development methods: Review and analysis. arXiv preprint arXiv:1709.08439.

Adail, M. (2017). Vulnerabilidad de salto de autenticación en FreeRADIUS, from http://ciberseguridad.cubava.cu/2017/06/vulnerabilidad-de-salto-de-autenticacion-en-freeradius/.

Agudelo, B. P. (2018). Analisis, diseño e implementacion de un sistema de gestion de competiciones deportivas y recreativas en comfamiliar risaralda, from http://repositorio.utp.edu.co/dspace/bitstream/handle/11059/8944/T006.7019%20P438.pdf?sequence=1&isAllowed=y.

Aguilar, F. S. (2018). Metodologías Ágiles: Extreme Programming o XP. from https://www.franciscosanchezaguilar.com/metodologias-agiles-extreme-programming-xp/

Alba;, T. (2014). 10 Razones para desarrollar una web con Bootstrap, from https://diseñocreativo.com/desarrollar-web-bootstrap/.

Aldana, A. C., Rodríguez, C. J. S., Luna, A. H., & Cabrera, H. H. (2024). Diseño de una aplicación web para administrar clientes, cortes y generar fichas hotspot con integración a routers MikroTik. Revista de Investigación en Tecnologías de la Información, 12(26), 1-18.

Aries, B. (2010). Ventajas de Apache Web Server, from https://techlandia.com/ventajas-apache-web-server-lista_109947/.

Auben. (2014). Monitoreo y Gestión de Redes. from http://www.auben.net/index.php/tecnologias/monitoreo-y-gestion-de-red

Barzaga, A. L. (2016). Sistema de gestión de información para la entrega de medios a casos críticos en la Dirección de Trabajo y Seguridad Social de Guisa. (Tesis).

Benítez, F. C. (2017). Capítulo III. Trabajos relacionados. from https://docplayer.es/15253574-Capitulo-iii-trabajos-relacionados.html.

Calabria, L., y Píriz, P. (2003). Metodologia xp. Informe. Montevideo: Universidad ORT Uruguay, Facultad de Ingeniería.

Carrero, R. G. (2012). 10 razones para usar CSS, from http://www.maestrosdelweb.com/usarcss/.

Corporation, L. (2015). Entornos de Desarrollos Integrados. Retrieved 23 de enero, 2015, from http://es.slideshare.net/GhaBiithahh/entornos-de-desarrollo-integrados.

Chavarría-Báez, L. (2016). Sobre el uso de herramientas CASE para la enseñanza de bases de datos, from http://www.iiisci.org/journal/CV$/risci/pdfs/CB321MR16.pdf.

Chavarría-Báez, L., y Rojas, N. O. (2016). Sobre el uso de herramientas CASE para la enseñanza de bases de datos. Sistemas, Cibérnetica e Informática, 13(2), 51-56.

Dailín, M. C., y Hernán, H. M. (2016). Implementación de un sistema de gestión eficaz para la red nacional universitaria. CUJAE.

De la Torre, A. (2006). Lenguajes del lado servidor o cliente. From http://www.adelat.org/media/docum/nuke_publico/lenguajes_del_lado_servidor_o_cliente.html.

Delgado, J. K. C., Dulce, E. R., y Toledo, R. A. J. (2016). La importancia del monitoreo en redes de datos. Boletín Informativo CEI, 2(3).

Días, C. (2012). Ventajas//Desventajas, from http://herramietascase.blogspot.com/2012/04/ventajasdesventajas.html.

Díaz, C. M. B., Aliaga, Z. L., Galindo, L. V. C., Rivero, L. A. S., Céspedes, A. P., y Alicio, A. M. (2018). Propuesta de sistema informático para la gestión del plan de trabajo individual de los profesores. Revista de Investigación en Tecnologías de la Información, 6(11).

Díaz, L. M., y Collazo, G. (2017). La programación extrema. from https://www.researchgate.net/publication/318211906_La_programacion_extrema

Duarte;, E. (2012). ¿Qué Es JavaScript ? Ventajas Y Desventajas, from http://blog.capacityacademy.com/2012/10/19/que-es-javascript-ventajas-y-desventajas/

Escalona, S. B. (2012). Protocolos de control de acceso RADIUS. Revista Telemática, 10(1).

Escobar Pérez, R. X. (2012). Implementación del protocolo radius en una red virtual para mejorar las seguridades informáticas. Quito: Universidad de las Américas, 2012

Fuentes, C. A. M., Deras, K. A. V., y Hernández, R. E. H. (2012). Implementación de un prototipo de red inalámbrica que permita elevar los niveles de seguridad a través de la autenticación de un servidor Radius para los usuarios que accedan a internet en el edificio Francisco Morazán de la UTEC. from https://studylib.es/doc/8677865/facultad-de-inform%C3%A1tica-y-ciencias. Universidad Tecnológica de El Salvador

Gardey, J. P. P. y. A. (2012). Definición de html. from https://www.definicion.de/html/

Giraldo, G. L., Acevedo, J. F., y Moreno, D. A. (2011). Una ontología para la representación de conceptos de diseño de software. Revista Avances en Sistemas e Informática, 8(3), 103-110.

González, J. F. (2013). Introducción a las metodologías ágiles. Otras formas de analizar y desarrollar.

González, Y. D., y Romero, Y. F. (2012). Patrón Modelo-Vista-Controlador. Revista Telem@ tica, 11(1), 47-57.

Gouchat, J. D. (2018). El gran libro de HTML5, CCS y JavaScript.

Hidalgo, L. M. T. (2013). Servidor remoto de autenticación de usuarios (radius) para la integración con el sistema administrativo contable en el proveedor de servicio de internet speedycom cia. Ltda. De la ciudad de ambato. From http://repositorio.uta.edu.ec/bitstream/123456789/6275/1/Tesis_t858si.pdf

Hinostroza. ( 2010). ¿Comó funciona PHP?. from http://phppatic.blogspot.com/2010/04/como-funciona-php.html

Ibáñez, D. H. (2012). Implantación d directrices ITIL en un Departamento de Soporte y Operaciones de una empresa. (Tesis de grado), Universidad Carlos III de Madrid, Leganés.

Iglesias;, P. D., y Ávila, C. P. (2007). Seguridad en Sistemas de Información. from http://sabia.tic.udc.es/docencia/ssi/old/2006-2007/docs/trabajos/11%20-%20Radius.pdf

Iruela, J. (2016). Los gestores de bases de datos más usados- Revista Digital INESEM. from https://www.revistadigital.inesem.es/informatica-y-tics/los-gestores-de-bases-de-datos-mas-usados. Revista Digital INESEM

Jordisan. (2006). ¿Qué es un framework? From https://jordisan.net/blog/2006/que-es-un-framework

Jorge. (2009). Qué nos ofrece CodeIgniter frente a otros frameworks., from https://blogs.ua.es/jorgeparent/2009/11/24/que-nos-ofrece-codeigniter-frente-a-otros-frameworks

Joskowicz, J. (2008). Reglas y prácticas en eXtreme Programming. Universidad de Vigo, 22.

Larson, Q. (2016). Ventajas Y Desventajas De JavaScript, from https://github.com/ashish9342/FreeCodeCamp/wiki/Ventajas-Y-Desventajas-De-JavaScript

Letelier, P., y Penadés, M. C. (2012). Métodologías ágiles para el desarrollo de software: eXtreme Programming (XP).

Liz. (2014). Chart.js Buenas graficas desde JS , from http://soyprogramador.liz.mx/chart-js-buenas-graficas-desde-js/

Lizard, M. E. A. (2012). Qué es un Estándar de Codificación, from https://arevalomaria.wordpress.com/2012/11/02/propuesta-de-estandar-de-desarrollo-o-codificacion-primera-entrega-programacion

Luis, G. R. (2016). Compartición de recursos, usando NAS, from https://es.scribd.com/document/315006200/Articulo-radius

Madayeli Pérez, H. (2017). Ventajas y desventajas de MySQL, oracle, visual foxpro y access from https://mape309site.wordpress.com/2017/11/15/ventajas-y-desventajas-de-mysql-oracle-visual-foxpro-y-access/

Maldonado Tapia, Á. V. (2012). Implementación de un portal cautivo que permita el control de acceso al servicio de internet a los estudiantes del Colegio San Luís Gonzaga a través de una autenticación de los usuarios mediante un servicio AAA implementando en un servidor que trabaje con protocolo Radius.

Mendoza González, G. (2008). Herramienta de Desarrollo Netbeans. Herramienta de Desarrollo Netbeans.

Morales, E. (2019). TIC en la Educación, from https://ticenlaeducacion111.blogspot.com/2019/01/algunos-terminos-utilizados-en-la.html

Moreno, J. C., y Marciszack, M. M. (2013). La Usabilidad Desde La Perspectiva De La Validación de Requerimientos No Funcionales Para Aplicaciones Web. Córdoba: Universidad Tecnológica Nacional.

Pastuña, C., Elizabeth, P., y Gallardo Arias, Í. G. (2016). Implementación y configuración de un servidor cautivo utilizando herramientas de software libre (linux) para mejorar el acceso a la red inalámbrica en el laboratorio de redes de la carrera de ingeniería en informática y sistemas computacionales de la Universidad Técnica de Cotopaxi durante el periodo 2015. LATACUNGA/UTC/2016.

Pecos, D. ( 2012). MySQL. from http://www.danielpecos.com/docs/mysql_postgres/x57.html

Peña. (2017). Ventajas y desventajas de Java Netbeans, from http://kdsjafk.blogspot.com/

Perez, J. C. G. (2012). TODO SOBRE BASES DE DATOS (GBD), from http://lasbasesdedatoss.blogspot.com/2012/11/sistemas-gestores-de-bases-de-datos.html

Pérez-Vázquez Losada, S. (2012). Integración Wi-Fi en un proyecto ICT.

Pineda, J. M. V. (2016). Qué es CodeIgniter y cuáles son algunas de sus ventajas. from https://www.coriaweb.hosting/codeigniter-cuales-algunas-ventajas/

Prado, C. E. P. (2014). ¿Qué es y por qué aprender SQL? from https://www.devcode.la/blog/que-es-sql/

Presto, M. E. (2017). Pruebas en las metodologías ágiles, from https://mariaelisapresto.wordpress.com/author/mepresto/

Quiroz, K. I. C., n Barco, G. C., Chavarri, A. H. D., & Arteaga, R. M. Y. (2022). Control de acceso a redes inalaÌ mbricas por medio de protocolos de autenticación de usuarios. In Biblioteca Colloquium.

Quishpi-Lucero, J. D., Méndez-Guano, C. L., & Salvatierra-Zambrano, H. M. (2024). Implementación de una red wireless para el Instituto Tecnológico Superior Simón Bolívar que permita navegación controlada por rangos de tiempos. Revista Científica Arbitrada de Investigación en Comunicación, Marketing y Empresa REICOMUNICAR. ISSN 2737-6354., 7(14), 124-138.

Rahman, S. F. (2018). 24 bibliotecas de JavaScript para crear bellas gráficas, from https://www.sitepoint.com/15-best-javascript-charting-libraries/

Reyes, J. J. P. (2018). ¿Qué es HTML? From https://www.devcode.la/blog/que-es-html/

Rodríguez, O. C. (2012). Sistema Automatizado para el Control de la Aplicación de los Resultados de la Ciencia. from http://dspace.uclv.edu.cu/bitstream/handle/123456789/7745/Proyecto%20d%20Diploma%20ultimo%20%28Autoguardado%29.pdf?sequence=1&isAllowed=y. Universidad Central “Marta Abreu” de Las Villas.

Santos, L. A. P. (2013). Estudio comparativo de los sistemas de gestión y monitoreo basados en los requerimientos generales de la red de un campus universitario. (Tesis de maestría), Pontifica universidad católica del Ecuador, Quito.

Souza, A. A. (2017). Aplicación Web para la Gestión y Control de Horarios en las Carreras de la Facultad de Administración, Finanzas e Informática. Babahoyo: UTB.

Tamayo Hidalgo, L. M. (2013). Servidor Remoto de Autenticación de Usuarios (RADIUS) para la integración con el Sistema Administrativo Contable en el Proveedor de Servicio de Internet SPEEDYCOM CIA. LTDA. de la Ciudad de Ambato. Universidad Técnica de Ambato. Facultad de Ingeniería en Sistemas.

TAPIA, A. V. M. (2012). Implementación de un portal cautivo que permita el control de acceso al servicio de internet a los estudiantes del colegio san luis gonzaga a través de una autenticación de los usuarios mediante un servicio aaa implementado en un servidor que trabaje con protocolo radius.

Tanenbaum, A. S. (2003). Redes de computadoras. Pearson educación.

Toledo, H. F. R. (2017). Servicios. from http://www.tecnotopia.com.mx/redes/redservicios.htm

Torres, M. (2014). Lenguajes de programación del lado servidor. - michelletorres.mx. from https://www.michelletorres.mx/lenguajes-de-programacion-del-lado-servidor/

Vanamala, M., Yuan, X., y Morgan, M. (2019). A Course Module on HTML5 New Features and Security Concerns. The Journal of Computing Sciences in Colleges, 23.

Vázquez, J. M. A. (2018). Diseño e implantación de un servidor RADIUS basándose en servidores Kerberos, from http://bibing.us.es/proyectos/abreproy/12446/fichero/PFC-2446-ACERO.pdf

Velandia, L. N. M., y López, W. M. L. (2015). Escoger una metodología para desarrollar software, difícil decisión. Revista Educación en Ingeniería, 10(20), 98-109.

Vickey, D. K., Ali, M., y Maheshwari, K. (2018). Smart Display Notice Board Using Raspberry Pi.